Check Point Research, la divisione Threat Intelligence di Check Point Software, ha evidenziato il drastico aumento dei cyberattacchi nei confronti dei dispositivi IoT. L’Internet delle Cose (IoT) è diventato parte integrante della nostra vita quotidiana con un sempre più crescente utilizzo dei dispositivi IoT. Tuttavia, proprio per questo, negli ultimi anni si è registrato anche un conseguente aumento dei cyberattacchi contro i device IoT, tramite lo sfruttamento di diverse vulnerabilità. Un fattore che contribuisce a questo aumento, ad esempio, è la digital transformation. Questa si è verificata in vari settori, come nell’istruzione e nella sanità, durante la pandemia.

Questa trasformazione spesso avviene senza tenere in considerazione le misure di sicurezza e creando quindi delle vulnerabilità nei sistemi. I criminali informatici sono consapevoli che i dispositivi IoT sono una delle parti più vulnerabili delle reti e che la maggior parte di essi non hanno le adeguate protezioni. Dispositivi come videocamere e stampanti possono, ad esempio, consentire l’accesso diretto e una significativa violazione della privacy. Funzionano infatti da primo punto d’appoggio per gli attaccanti, i quali possono così diffondere attacchi all’interno della rete violata.

Ricerca Check Point Research: l’aumento dei Cyberattacchi verso IoT

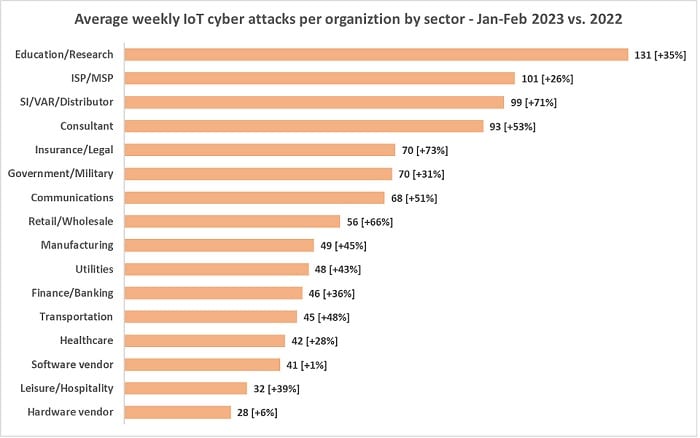

Nei primi due mesi del 2023, quasi ogni settimana, una media del 54% delle organizzazioni subisce tentativi di cyberattacco che puntano i dispositivi IoT. Il 41% in più rispetto al 2022 e più del triplo del numero di attacchi del 2021. I dispositivi IoT presi di mira sono router, videocamere IP, DVR (videoregistratori digitali), NVR (videoregistratori di rete), stampanti e altro ancora. Device come gli speaker e le videocamere IP sono diventati sempre più comuni negli ambienti di lavoro sia in presenza fisica che da remoto. Questi offrono ai criminali informatici diversi potenziali punti di accesso. Questo trend è stato osservato in tutte le region e in tutti i settori.

L’Europa è l’area che attualmente subisce il maggior numero di attacchi a dispositivi IoT, con una media di quasi 70 attacchi per organizzazione a settimana, seguita dall’APAC con 64, dall’America Latina con 48, dal Nord America con 37, area con l’aumento maggiore dal 2022, pari al 58%, e dall’Africa con 34 attacchi settimanali. Il settore Education/Research sta affrontando un aumento senza precedenti, con 131 attacchi IoT settimanali per organizzazione, più del doppio della media globale e con un impressionante aumento del 34% rispetto all’anno precedente. Anche altri settori stanno subendo questa impennata, con la maggior parte di essi che registra una crescita a due cifre rispetto al 2022, come ad esempio il settore ISP/MSP con 101 attacchi (+26%) e il settore Consultant con 93 attacchi (+53%).

Check Point Research aveva già rivelato che gli attaccanti hanno come bersaglio preferito dei soft target, come le scuole, che per via della grande quantità di dati personali memorizzati nelle reti scolastiche, sono estremamente vulnerabili. Il passaggio alla DAD e la successiva introduzione di numerosi dispositivi IoT non protetti ha ampliato in modo significativo la superficie di attacco per i criminali informatici. Inoltre, senza significativi investimenti in tecnologie di cybersecurity per prevenzione e difesa, è ancora più semplice per gli attaccanti sferrare attacchi di phishing e distribuire ransomware nelle reti scolastiche.

Gli injection attack sono la tipologia principale d’attacchi

La Command Injection è una grave vulnerabilità frequentemente sfruttata nei dispositivi IoT. Gli attaccanti possono iniettare comandi nel programma, sfruttando i permessi dell’applicazione in questione. La diffusione dei dispositivi IoT ha reso questo tipo di falla un obiettivo primario per i criminali informatici.

Gli scanner di vulnerabilità sono ampiamente utilizzati per identificare e sfruttare i punti deboli delle applicazioni Web e delle API.

Sebbene questi strumenti possano essere utilizzati legittimamente, gli attaccanti li impiegano anche per scopo fraudolenti. Due strumenti sempre più diffusi sono gli out-of-band security testing (OAST) e gli Interact.sh. La tecnica di scanning serve come filtro per individuare le potenziali vittime. Laddove la complessità dell’attacco è bassa, la scansione è diventata una delle fasi iniziali preferite dagli aggressori. Il processo prevede l’invio di un semplice payload a un ampio gruppo di bersagli vulnerabili che rispondono alla richiesta iniziale.

Questo metodo rientra nella scansione attiva, la prima fase della Matrice MITRE for Enterprise, un quadro gerarchico di tattiche e tecniche di attacco utilizzate dai criminali informatici. La scansione consente agli aggressori di verificare la vulnerabilità dei loro obiettivi e di assicurarsi che solo questi ricevano il payload malevolo. I risultati della ricerca indicano che durante un periodo di test di una settimana, almeno il 3% dei network è stato colpito da questo metodo di scanning. I principali exploit che impiegano questo metodo di attacco sui dispositivi IoT includono: NETGEAR DGN Command Injection, Netgear R7000 and R6400 cgi-bin Command Injection (CVE-2016-6277), FLIR AX8 Thermal Camera Command Injection (CVE-2022-37061) e Multiple IoT Command Injection.

I principali attacchi e come difendersi

Gli exploit delle vulnerabilità IoT sono centinaia, ma alcune sono più diffuse di altre. Ecco le 5 più diffuse dall’inizio del 2023:

- MVPower DVR Remote Code Execution: colpisce in media il 49% delle organizzazioni ogni settimana.

- Dasan GPON Router Authentication Bypass (CVE-2018-10561): colpisce settimanalmente il 38% delle organizzazioni.

- NETGEAR DGN Command Injection: colpisce settimanalmente il 33% delle organizzazioni.

- D-Link Multiple Products Remote Code Execution (CVE-2015-2051): colpisce settimanalmente il 23% delle organizzazioni.

- D-Link DSL-2750B Remote Command Execution: colpisce in media il 14% delle organizzazioni ogni settimana.

Per proteggersi dai cyberattacchi Check Point Research consiglia alcune soluzioni da adottare per migliorare la sicurezza dell’IoT, come ad esempio acquistare dispositivi IoT da brand affidabili che prioritizzano la sicurezza, implementando misure già all’interno dei device prima della loro distribuzione sul mercato o adottare policy aziendali che prevedano la creazione di password complesse e l’utilizzo dell’autenticazione a più fattori (MFA), quando possibile. Utili anche un continuo aggiornamento del software dei dispositivi e monitoraggio della loro salute, l’adozione dell’approccio Zero-Trust per tutti i profili di accesso agli asset e, quando possibile, la separazione delle reti per IT e IoT.

- Sbaraglia, Giorgio (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

🔝LinkedIn pubblica il report Top Companies Italia 2024: al primo posto Intesa Sanpaolo

🍪Il futuro della privacy online: Google dice addio ai cookie di terze parti

🪪Parliamo di SASE: intervista a Aldo Di Mattia di Fortinet

💡AMD e i data center energeticamente sostenibili. Intervista ad Alexander Troshin

✒️ La nostra imperdibile newsletter Caffellattech! Iscriviti qui

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!