Quella dei malware fileless è senza dubbio una delle forme più sofistificate di cyber attacchi impiegata dagli hacker per eludere gli antivirus. Questa tecnica, infatti, non necessita l’installazione di alcun malware per infettare il computer della ‘vittima’, bensì sfrutterà le vulnerabilità già presenti utilizzando strumenti di sistema molto comuni – come Windows Management Instrumentation (WMI) o PowerShell – per introdurre un codice malevolo in processi normalmente considerati sicuri e affidabili.

È qui che interviene, dunque, SandBlast Agent, con la sua funzione Behavioral Guard. Grazie a questa soluzione progettata da Check Point Software Technologies, il programma potrà rilevare l’aumento dei malware fileless e prevenirli, proteggendo i dispositivi da ulteriori attacchi.

Malware fileless? Vi proteggerà SandBlast Agent

Behavioral Guard di SandBlast Agent è un motore di rilevamento comportamentale che individua e risolve tutte le forme di comportamento riconosciute come dannose per il computer.

Il programma si basa sulla tecnologia forense per identificare le attività legate ai malware sconosciuti, malware che saranno poi classificati e inseriti nella relativa famiglia di minacce. La soluzione si dimostrerà efficace anche negli anni a venire, quando i malware continueranno ad evolversi, garantendo una costante protezione anche da quei cyber attacchi che utilizzano (astutamente) strumenti di scripting ritenuti legittimi.

Tra i casi più recenti di attacchi fileless, Check Point Software Technologies ci parla di un attacco ai danni del PC di un cliente: si trattava di un payload fileless, nascosto all’interno del file system del già citato WMI, che veniva eseguito in background da Windows ogniqualvolta che il sistema veniva avviato.

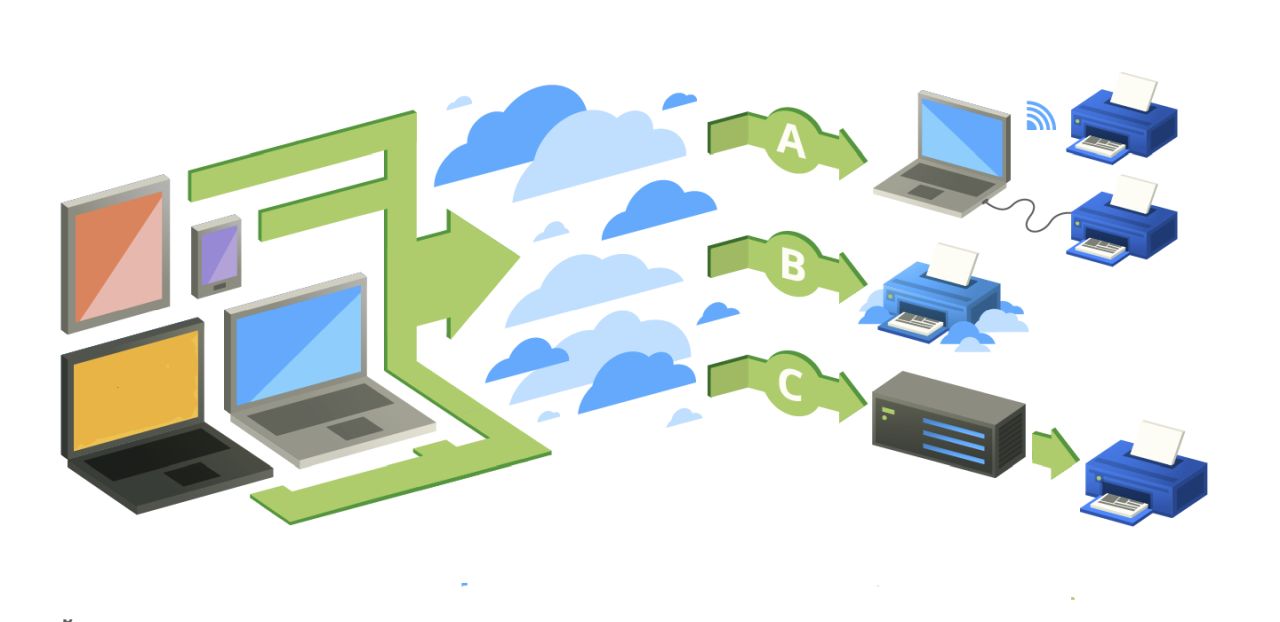

Per poter infliggere questo attacco, l’hacker ha dovuto solo creare un oggetto Event Consumer WMI permanente che avrebbe eseguito PowerShell – un processo firmato Microsoft presente su tutti i sistemi Windows – attraverso uno script inline per rilevare e caricare le credenziali di Windows su server in un servizio cloud pubblico. In tal modo, il malware si è fatto strada nel sistema senza nessun file scritto su disco e senza eseguire alcun processo sul sistema operativo considerato illeggittimo, ingannando così i software antivirus.

Di fronte a questo elevato numero di attacchi fileless, le organizzazioni dovranno necessariamente comprendere la natura di tali minacce e la difficoltà della loro rilevazione mediante l’utilizzo delle tradizionali protezioni antivirus – dimostratesi inutili nei confronti di metodi così sofisticati.

A tal proposito, SandBlast Agent si è distinto riuscendo a respingere questo tipo di attacchi, confermandosi come la migliore soluzione per la protezione dei nostri sistemi.

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

🔝LinkedIn pubblica il report Top Companies Italia 2024: al primo posto Intesa Sanpaolo

🍪Il futuro della privacy online: Google dice addio ai cookie di terze parti

🪪Parliamo di SASE: intervista a Aldo Di Mattia di Fortinet

💡AMD e i data center energeticamente sostenibili. Intervista ad Alexander Troshin

✒️ La nostra imperdibile newsletter Caffellattech! Iscriviti qui

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!