Dobbiamo arrenderci alla triste realtà che le strategie di difesa messe in atto di fronte agli attacchi informatici in genere non li prevengono del tutto. Queste strategie, basate sul riconoscimento delle firme (le “impronte digitali” del malware), delle anomalie e delle regole progettate per rilevare ed evitare gli attacchi dei criminali informatici, non impediscono a 7 analisti su 10 in tutto il mondo di ammettere che la propria organizzazione è stata compromessa. Com’è possibile? La risposta è molto semplice: le superfici di attacco si stanno espandendo molto più rapidamente di quanto stia crescendo la velocità di risposta degli analisti e dalla tecnologia a loro disposizione. In questo articolo, Alessio Mercuri, Senior Security Engineer di Vectra AI, ci offre alcuni spunti di riflessione sullo scenario della sicurezza del cloud ibrido, utilizzando come esempio l’attacco sferrato l’anno scorso dal gruppo criminale Mango Sandstorm.

Attacchi ibridi contro aziende ibride

Negli ultimi anni, le organizzazioni si sono spostate verso ambienti ibridi e multi-cloud, e i criminali informatici sono andati di seguito. I complessi ecosistemi cloud sono rappresentano nuove opportunità da sfruttare e, di conseguenza, una percentuale crescente di attacchi moderni è ibrida. Infatti, l’anno scorso, la percentuale di violazioni basate sul cloud è stata stimata attorno al 50%. La caratteristica che rende gli attacchi ibridi particolarmente temibili è che possono essere innescati in qualsiasi punto dell’infrastruttura, sfruttando le vulnerabilità o gli accessi compromessi su varie piattaforme, oppure sfruttando risor se cloud scalabili per aumentare l’impatto.

Mango Sandstorm e DEV-1084

Per illustrare la pericolosità degli attacchi ibridi, prendiamo ad esempio l’attacco sferrato dai gruppi cybercriminali Mango Sandstorm e Storm-1084, osservato lo scorso anno. Mango Sandstorm è uno state actor con stretti legami con il governo iraniano. In alleanza con il gruppo Storm-1084, ha fatto degli attacchi ibridi il suo modus operandi, prendendo di mira sia il cloud sia i servizi interni alle organizzazioni.

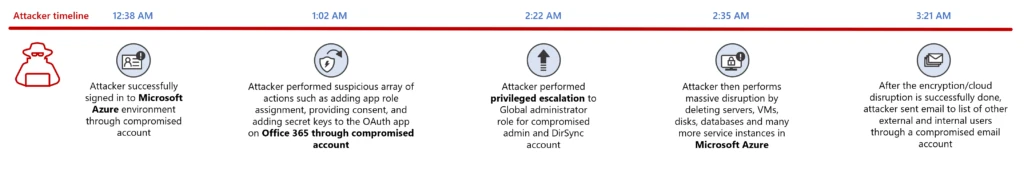

L’attacco lanciato da Mango Sandstorm e Storm-1084 nel 2023 ha sfruttato una vulnerabilità presente in un server esposto a Internet di uno dei datacenter dell’organizzazione presa di mira. In seguito, i criminali informatici hanno preso il controllo remoto di questo server utilizzando malware command and control (C&C) e hanno ottenuto informazioni sull’infrastruttura di rete del datacenter utilizzando strumenti Microsoft nativi. Una volta sondato il terreno, hanno iniziato una serie di movimenti laterali tramite account compromessi. Utilizzando le credenziali rubate, si sono collegati al server Azure AD Connect e hanno ottenuto l’accesso a un altro account con privilegi elevati. I criminali hanno quindi abusato un’applicazione esistente per compiere una privilege escalation, ossia ottenere lo status di amministratori globali della piattaforma, acquisendo tutti i diritti sulle sottoscrizioni Azure utilizzate nel datacenter.

Nonostante gli aggressori siano riusciti a penetrare in fondo, l’attacco è stato fortunatamente sventato. La grande organizzazione presa di mira da Mango Sandstorm e Storm-1084 disponeva di un sistema tecnologico di protezione che, grazie all’intelligenza artificiale, era in grado di rilevare qualsiasi tentativo di attacco con il massimo anticipo possibile. Questa tecnologia all’avanguardia ha identificato attività sospette nella rete e nell’ambiente Entra ID, e ha individuato velocemente i movimenti laterali compiuti dagli aggressori.

Cosa possiamo imparare da questo attacco?

È possibile trarre preziosi insegnamenti da questo episodio: in particolare, due punti meritano di essere menzionati e ricordati.

In primo luogo, per difendersi dagli attacchi ibridi che sono diventati la norma, le organizzazioni devono analizzare il traffico di rete nella sua interezza, così come il comportamento degli utenti e gli ambienti cloud, al fine di rilevare e dare priorità alle minacce informatiche nell’ambiente ibrido. Inoltre, devono devono identificare i comportamenti sospetti post-operativi senza fare affidamento sulle firme, che possono essere facilmente aggirate. Tutto questo deve essere possibile grazie a un segnale chiaro e azionabile, che offra ai team di sicurezza una visione unificata di tutte le macchine e gli account sospetti.

Infine, non dobbiamo dimenticare che, nel caso dei moderni attacchi ibridi, le identità sono essenziali. Esse rappresentano il collante tra i diversi domini di un’azienda e sono quindi preziose anche per gli attaccanti, che possono muoversi lateralmente e far progredire gli attacchi. Rilevare l’abuso dei privilegi è essenziale per garantire un tempo di risposta rapido e impedire che gli aggressori possano penetrare a fondo nell’infrastruttura ibrida aziendale.

- Hurwitz, Judith S. (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

🍎Indeed: che impatto avrà l’Intelligenza Artificiale sul futuro del lavoro?

☄️Data breach: le 8 cause principali della fuga di informazioni

🖥️Lavoro ibrido: i numeri del fenomeno e le soluzioni integrate di Logitech e Microsoft

🖨️FUJIFILM annuncia la serie Apeos, l'innovativa linea di stampanti multifunzione

✒️ La nostra imperdibile newsletter Caffellattech! Iscriviti qui

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!