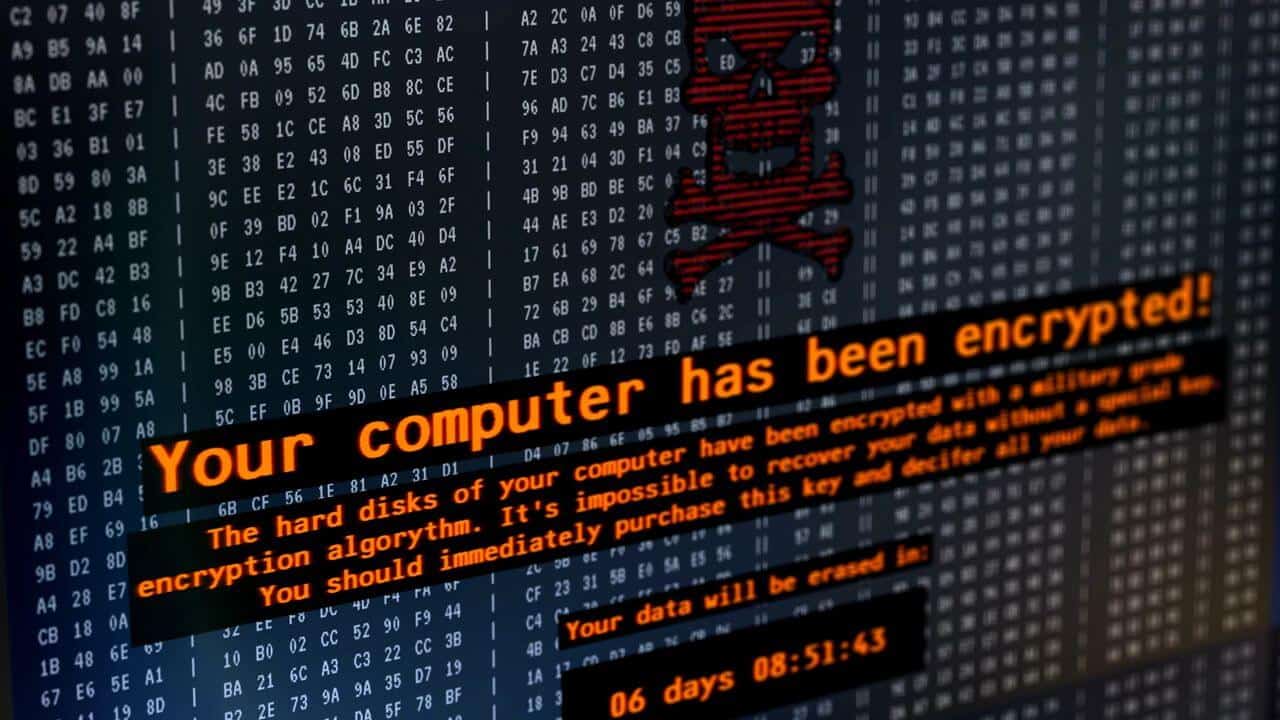

Il ransomware è diventato una delle minacce più significative per le aziende di tutto il mondo, eppure, nonostante l’attenzione sempre crescente, molte persone e organizzazioni continuano a sottovalutare la complessità e la portata di questi attacchi. Contrariamente alla credenza comune, gli attacchi ransomware non si verificano in un istante, ma seguono un processo elaborato e spesso prolungato che richiede tempo e risorse considerevoli da parte degli aggressori; ce ne ha parlato nel dettaglio Rick Vanover, Senior Director of Product Strategy, Veeam Software. Per le aziende, comprendere appieno la tempistica di un attacco ransomware è essenziale per sviluppare e migliorare la propria resilienza contro questa minaccia sempre crescente.

Ecco, secondo Veeam, cosa è fondamentale sapere dagli attacchi ransomware

La tempistica di un attacco ransomware è un aspetto cruciale ma spesso sottovalutato. Contrariamente all’immagine popolare di un attacco informatico che si verifica all’improvviso, i criminali informatici dietro ai ransomware spesso trascorrono mesi o addirittura anni pianificando. In un secondo momento procederanno ad eseguire effettivamente il loro attacco. La fase iniziale di osservazione è cruciale. Durante questo periodo, gli aggressori raccolgono informazioni dettagliate sull’azienda bersaglio, comprese le sue vulnerabilità, i processi operativi e le infrastrutture IT.

Successivamente, gli aggressori passano alla fase di infiltrazione. Questa coinvolge spesso l’uso di tecniche sofisticate come l’hacking delle email o l’ingegneria sociale per ottenere l’accesso alle reti dell’azienda. Una volta all’interno, gli aggressori si stabiliscono e iniziano a esplorare l’infrastruttura IT dell’azienda. L’obiettivo è cercare di ampliare il loro accesso e di individuare i dati critici da criptare o danneggiare. Successivamente si passa alla fase di attacco, dove l’azienda viene messa in ginocchio, e le vengono sottratti i dati.

Scorpi la super offerta NordVPN – 63% di sconto

La richiesta di riscatto da parte dei criminali che hanno appena portato a termine l’attacco è spesso l’unica parte visibile del processo. Gli aggressori annunciano quindi la loro presenza.

Le aziende dovrebbero pagare il riscatto?

Pagare il riscatto durante un attacco informatico e avere la capacità di recuperare i dati sono spesso in cima alla mente di molte organizzazioni. Secondo le ultime statistiche del Ransomware Treads Report 2023, pubblicato da Veeam, sono emersi dei risultati allarmanti. La ricerca mostra che l’80% delle organizzazioni che sono cadute vittime di ransomware ha pagato il riscatto. Il 77% di chi ha pagato il riscatto ha fatto affidamento a polizze assicurative per pagare l’importo. È chiaro che l’epidemia di ransomware sta cambiando il mercato assicurativo. Infatti, il 74% degli intervistati ha visto un aumento dei premi nel 2022 e il 10% degli intervistati ha visto i propri benefici di copertura ridotti. Il rafforzamento del mercato delle assicurazioni informatiche sta guidando anche i comportamenti dei clienti. Il 18% degli intervistati ha pagato un riscatto scegliendo di non utilizzare la propria polizza assicurativa per farlo.

Sfortunatamente, anche pagare il riscatto non garantisce il recupero dei dati, come confermato dal Data Protection Treads Report 2023.

Quali operazioni devono compiere le aziende?

È importante notare che il processo di attacco ransomware non si conclude con la richiesta di riscatto. Quello che gli aggressori cercano di fare è di aumentare il più possibile le chance di ricevere il riscatto. Per fare questo ampliano più possibile la superficie d’attacco, facendo movimenti laterali.

Subire un attacco ransomware è quasi inevitabile per le aziende moderne: circa l’85% delle organizzazioni ha subito almeno un attacco informatico nel 2022, quasi il 10% in più rispetto all’anno precedente. Inoltre, poiché i criminali informatici prendono sempre più di mira i backup, la strada per il ripristino può essere più lunga che mai.

Dopo aver criptato i dati dell’azienda, gli aggressori spesso cercano di compromettere i sistemi di backup e di ripristino dell’azienda, rendendo più difficile o addirittura impossibile per l’azienda ripristinare i propri dati senza pagare il riscatto richiesto.

Una volta compresa la complessità e la tempistica di un attacco ransomware, le aziende possono adottare una serie di misure per migliorare la propria resilienza e proteggere i propri dati critici. Una delle strategie più efficaci è quella di implementare una solida strategia di backup dei dati. Questa è basata sulla regola del “3-2-1-1-0“. Si tratta di avere: tre copie dei dati, memorizzate su due supporti diversi, una delle quali conservata fuori sede e una offline, air-gapped e immutabile. Questo tipo di backup non è nato da poco, ma se sfruttato al meglio porta enormi benefici. Questa strategia richiede un supporto continuo da parte dell’azienda, infatti i backup vanno monitorati e testati di frequente per essere efficienti.

Controllare il caos

Il ransomware è un disastro e il ripristino richiede tempo. Secondo l’ultimo Veeam Ransomware Trends Report, la maggior parte delle aziende impiega almeno tre settimane per riprendersi dagli attacchi.

È importante notare che questo tempo di recupero inizia dopo che l’azienda ha effettuato il triage. Questa fase investigativa può essere molto estesa e il suo impatto sulle tempistiche di recupero è difficile da prevedere e valutare. In questa fase, l’azienda deve identificare la fonte dell’attacco e l’entità del danno. Inoltre, potrebbe anche imbattersi nei tempi lunghi della burocrazia, se gli enti governativi dovessero guidare l’indagine.

Durante questo periodo, l‘azienda è ancora compromessa. Nel peggiore dei casi, mentre la violazione viene indagata e risolta, potrebbe essere costretta a cessare completamente l’attività. Questo comporta danni in termini di profitto se l’azienda non è operativa. E peggio ancora, i costi aumentano vertiginosamente, poiché il recupero da un attacco su larga scala richiede molte risorse. I dipartimenti IT e i principali stakeholder che lavorano 24 ore su 24. Inoltre, bisogna tenere conto delle spese legali e dei costi di risarcimento, oltre che dei danni alla reputazione.

Mentre il ransomware continua a rappresentare una minaccia significativa per le aziende di tutto il mondo, è fondamentale che le aziende comprendano appieno la complessità e la tempistica di questi attacchi per poter sviluppare e implementare efficacemente le proprie strategie di sicurezza informatica. Secondo Veeam, solamente attraverso una combinazione di consapevolezza, preparazione e azione proattiva le aziende possono proteggersi in modo efficace da questa minaccia in continua evoluzione.

- Grimes, Roger A. (Autore)

Rimani aggiornato seguendoci su Google News!

Da non perdere questa settimana su Techbusiness

🔝LinkedIn pubblica il report Top Companies Italia 2024: al primo posto Intesa Sanpaolo

🍪Il futuro della privacy online: Google dice addio ai cookie di terze parti

🪪Parliamo di SASE: intervista a Aldo Di Mattia di Fortinet

💡AMD e i data center energeticamente sostenibili. Intervista ad Alexander Troshin

✒️ La nostra imperdibile newsletter Caffellattech! Iscriviti qui

🎧 Ma lo sai che anche Fjona ha la sua newsletter?! Iscriviti a SuggeriPODCAST!

📺 Trovi Fjona anche su RAI Play con Touch - Impronta digitale!

💌 Risolviamo i tuoi problemi di cuore con B1NARY

🎧 Ascolta il nostro imperdibile podcast Le vie del Tech

💸E trovi un po' di offerte interessanti su Telegram!